- technologijos.lt inf.

- Teksto dydis:

- Spausdinti

„Vienpusis“ palydovinis internetas paprastai naudojamas geografiškai nutolusiose vietose, kur nėra kitų galimybių prisijungti prie tinklo arba tai brangu, arba lėtas internetas. Pasirinkęs vienpusį sujungimą vartotojas siunčia savo užklausą antžeminiu kanalu (laidu arba GPRS), o atsakymą gauna iš palydovo. Šiuo atveju internetinis turinys atkeliauja gana greitai, bet jis perduodamas nešifruotu pavidalu. O tai reiškia, kad bet kas, turintis nebrangią įrangą ir kompiuterį, gali lengvai perimti duomenų srautą ir gauti prieigą prie visų duomenų, kuriuos parsisiunčia vartotojas.

Būtent šia silpna vieta ir pasinaudojo kibernetinė grupuotė „Turla“, kad paslėptų serverių, kuriais valdo atakas ir kuriuose saugo surinktus duomenis, vietą. Techniškai šis procesas atrodo taip: iš pradžių atakuojantieji „klausosi“ iš palydovo išeinančio srauto, kad nustatytų, kurie vartotojai, tiksliau, jų adresai, šiuo metu yra prisijungę prie interneto. Po to jie išsirenka IP adresą, kuris bus naudojamas jų serveriui maskuoti. Vėliau „Turla“ užkrėstiems kompiuteriams siunčia duomenų siuntimo į pasirinktą IP adresą komandas. Duomenys pereina per tradicinius kanalus ir pasiekia palydovinio interneto operatorių, o vėliau per palydovą patenka pas nieko neįtariantį vartotoją.

Pats vartotojas vargu ar pastebės, kad, be prašomo turinio, gavo kažko daugiau. Paprastai „Turla“ organizatoriai „instruktuoja“ užkrėstus kompiuterius siųsti duomenis į numatytuosius kompiuterio prievadus. Juos atvers būtent tas komandinis kontrolinis serveris, ir duomenų paketai pereis per jį.

Kaip išsiaiškino „Kaspersky Lab“, kibernetinė grupuotė „Turla“ dažniausiai naudojasi Artimuosiuose Rytuose ir Afrikoje dirbančiais tiekėjais. Bendrovės ekspertai nustatė, kad atakuojantieji siuntė duomenis IP adresais iš Afganistano, Libano, Kongo, Livijos, Nigerio, Nigerijos, Somalio ir Zambijos. Šiame regione veikiantys palydovai dažniausiai nedengia Europos ir Šiaurės Amerikos šalių, todėl neįmanoma atskleisti šių atakų – juk tuose regionuose nėra saugumo ekspertų.

„Mes jau susidūrėme su mažiausiai trimis skirtingomis grupuotėmis, kurios taip pat naudojosi palydoviniu internetu savo operacijoms užmaskuoti. Tačiau „Turla“ pasirinktas variantas yra įdomesnis. Savo taktika jie pasiekė maksimalaus anonimiškumo, taikydami plačiai paplitusias technologijas. Atakuojantieji gali būti bet kur, kadangi palydovo dengiama teritorija gali viršyti tūkstančius kvadratinių kilometrų. Taigi jų atsekti beveik neįmanoma“, – pasakoja Stefanas Tanase, „Kaspersky Lab“ vyriausiasis antivirusų ekspertas.

Šias „Turla“ operacijas greičiausiai vykdo rusakalbiai organizatoriai. Iki šiol nuo šios kibernetinio šnipinėjimo kampanijos nukentėjo šimtai vartotojų daugiau nei iš 45 šalių, konkrečiai valstybinės ir diplomatinės įstaigos, karo, švietimo, tyrimo organizacijos, taip pat farmacinės bendrovės. Tarp pastaruoju metu labiausiai atakuojamų lyderių – Kazachstanas, Rusija, JAV, Kinija ir Vietnamas. „Kaspersky Lab“ apsaugos produktai aptinka ir blokuoja kenkėjišką „Turla“ atakose naudojamą programinę įrangą.

NAUJAUSI KOMENTARAI

SUSIJĘ STRAIPSNIAI

-

Sirijoje atrasti seniausi žinomi alfabetiniai rašmenys

Sirijoje atrasti seniausi žinomi alfabetiniai rašmenysNaujausi archeologų atradimai rodo, kad seniausi alfabetiniai rašmenys gali būti net 500 metų senesni nei manyta iki šiol. ...

-

NASA kosmoso sveikatos priežiūros inovacijų programoje dirbs su lietuvių „Delta Biosciences“

NASA kosmoso sveikatos priežiūros inovacijų programoje dirbs su lietuvių „Delta Biosciences“Lietuvos gyvybės mokslų įmonė „Delta Biosciences“ yra pirmoji kompanija Europoje, atrinkta į NASA „Space-H“ akceleratoriaus programą, skatinančią pažangias kosmoso sveikatos priežiūros technologijas. ...

-

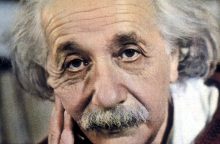

Garsus architektas pristatė planus pastatyti A. Einsteino centrą Vokietijos Ulmo mieste

Garsus architektas pristatė planus pastatyti A. Einsteino centrą Vokietijos Ulmo miesteĮžymus architektas Danielis Libeskindas sekmadienį pristatė muziejaus, skirto Alberto Einšteino darbams, projektą. Muziejus iškiltų Vokietijos Ulmo mieste, kuriame gimė žymusis mokslininkas. ...

-

Seimas imasi dirbtinio intelekto reguliavimo, siekia patikslinti startuolio sąvoką

Seimas imasi dirbtinio intelekto reguliavimo, siekia patikslinti startuolio sąvokąSeimas svarstys patikslinti kriterijus, pagal kuriuos įmonės patenka į startuolių kategoriją ir gali gauti valstybės paramą, taip pat Lietuvoje imsis reguliuoti dirbtinio intelekto (DI) naudojimą. ...

-

JAV vyriausybė sieks, kad „Google“ parduotų naršyklę „Chrome“

JAV vyriausybė sieks, kad „Google“ parduotų naršyklę „Chrome“JAV vyriausybė teisėjo paprašė nurodyti suskaidyti interneto milžinę „Google“ parduodant jos plačiai naudojamą naršyklę „Chrome“. ...

-

Bažnyčioje – naujovė: žmonės išpažintį gali atlikti pačiam Jėzui10

Bažnyčioje – naujovė: žmonės išpažintį gali atlikti pačiam Jėzui10Naujųjų technologijų pažanga nenustoja stebinti. Vienos bažnyčios lankytojai gali tiesiogiai pasikalbėti su Jėzumi arba tiksliau – jo dirbtinio intelekto (DI) versija. ...

-

„SpaceX“ nepavyko „pagauti“ savo raketos greitintuvo

„SpaceX“ nepavyko „pagauti“ savo raketos greitintuvo„SpaceX“ antradienį surengė dar vieną savo raketos „Starship“ bandomąjį skrydį, o stebėti pakilimą prie Elono Musko prisijungė išrinktasis JAV prezidentas Donaldas Trumpas, kas iliustruoja vis stiprėjantį jųdviejų be...

-

Paviešino, kaip atrodė sukčių ataka: užkibo ir savo duomenis išsiuntė daugiau nei pusė žmonių9

Paviešino, kaip atrodė sukčių ataka: užkibo ir savo duomenis išsiuntė daugiau nei pusė žmonių9„Vilnius Tech“ mokslininkai atliko labai įdomų eksperimentą. Beveik 900-imtams ugdymo įstaigų išsiuntė specialiai sukurtą, įtarimų turintį sukelti elektroninį laišką su nuoroda ir suskaičiavo, kiek gavėjų jį atidarė. ...

-

Aukcione už 4,7 mln. eurų parduoti dinozauro griaučiai

Aukcione už 4,7 mln. eurų parduoti dinozauro griaučiaiParyžiuje aukcione už 4,7 mln. eurų sumą parduoti 20,5 metro ilgio apatozauro vardu Vulkanas griaučiai – tai viena iš didžiausių už išnykusio roplio skeletą Prancūzijoje sumokėta suma, pranešė aukcionai „Collin du B...

-

„Meta“ skyrė 798 mln. eurų baudą už antimonopolinių taisyklių pažeidimą

„Meta“ skyrė 798 mln. eurų baudą už antimonopolinių taisyklių pažeidimąEuropos Komisija (EK) interneto milžinei „Meta“ ketvirtadienį skyrė 798 mln. eurų baudą už tai, kad ji pažeidė antimonopolines taisykles, suteikdama „Facebook“ naudotojams automatinę prieigą prie socialinio tinklo klasifikuot...